Artículo

Cómo reducir riesgos informáticos en nuestras empresas trabajando desde casa

A raíz de lo que estamos viviendo a nivel mundial, nos ha tocado trabajar desde casa, pero esto conlleva una serie de riesgos informáticos para nuestras empresas: conexiones desde wifis vulnerables, phishing, Fake AP, servicios vulnerables, contraseñas inseguras, conexión directa sin hacer uso de VPN, puertos sin protección expuestos a internet, sistemas operativos y servicios obsoletos, fuera de soporte o sin los parches actualizados. Por todas estas razones, el riesgo se intensifica estos días, ya que desde casa no contamos con los servicios de seguridad perimetral (firewall, IPS, IDS de la empresa) que nos blindan dentro de ella. En esta entrada se muestra cómo mediante el uso de buscadores online, poder identificar vulnerabilidades en los servidores expuestos a internet, de forma que seamos capaces de mitigarlas a tiempo.

Aunque el riesgo siempre existe y un gran porcentaje depende de nosotros mismos, es necesario tomar medidas para poder reducir ese riesgo. Comenzaremos realizando una recolección de información de forma no intrusiva, obteniendo dicha información de fuentes públicas, sin necesidad de ejecutar escaneos sobre los servicios con la finalidad de no estresar más la red de lo que ya podría estar sufriendo.

Lo primero que debemos identificar es el servicio a auditar, un dominio o ese servidor expuesto a internet para que nuestros empleados se conecten a él. Los objetivos que se persiguen con la recopilación de información son:

- Obtención de SO, versiones de los softwares utilizados, puertos abiertos: Con la finalidad de poder identificar sistemas operativos y servicios obsoletos, fuera de soporte y/o con vulnerabilidades conocidas, identificar puertos expuestos a internet sin ningún control o restricción de acceso y/o con vulnerabilidades conocidas.

- Identificar subdominios: Con la finalidad de poder identificar subdominios obsoletos que por alguna razón sigan estando expuestos a internet y que puedan ser un punto de entrada a los atacantes.

- Identificar dominios que han sido realizado con CMS: Con la finalidad de poder identificar CMS obsoletos en el caso de Wordpress y Kentico os dejo los siguientes enlaces donde se puede profundizar sobre la seguridad de estos CSM: Wordpress y Kentico

- Obtención de posibles usuarios, correos electrónicos: Con la finalidad de poder identificar cuáles son esos usuarios y correos que por alguna razón han estado expuestos a alguna filtración de datos, y se encuentran expuestos en internet, de esta forma proceder a cambiar el nombre de usuarios y/o cambiar las contraseñas a unas con un nivel de seguridad bastante elevado (esto lo veremos en un próximo post).

OSINT: Inteligencia de fuentes abiertas u Open Source Intelligence (OSINT) hace referencia al conocimiento recopilado a partir de fuentes de acceso público.

Footprinting: Consiste en la búsqueda de toda la información pública, bien porque haya sido publicada a propósito o bien porque haya sido publicada por desconocimiento. En este proceso buscaremos todas las huellas posibles, como direcciones IP, servidores internos, cuentas de correo de los usuarios, nombres de máquinas, información del registrador del dominio, tipos de servidores, ficheros con cuentas y/o credenciales de usuarios, impresoras, cámaras IP, metadatos, etc.

Web scraping: Consiste en navegar automáticamente una web y extraer de ella información, para poder ir cubriendo ese rastro que se encuentra y no dar más información que la necesaria.

Ahora entraremos con el uso de varias aplicaciones web para la recolección de información de forma pasiva, obteniendo información sin atacar al objetivo.

Descargo de responsabilidad: El uso de esta serie de servicios web identifica vulnerabilidades en los sistemas por lo que atacar los objetivos sin consentimiento previo es ilegal. Es responsabilidad del usuario final obedecer las leyes locales, estatales y federales aplicables. Por lo tanto, no se asume ninguna responsabilidad por el mal uso que se le pueda dar a estas aplicaciones. Cabe destacar que su uso es de forma pasiva no es intrusiva, toda la recopilación arroja información exacta y actualizada, en cada web indica de la fecha de la última actualización, por lo que si corregimos posiblemente no lo podamos ver de inmediato.

Shodan

Es el primer motor de búsqueda del mundo para dispositivos conectados a Internet. Posee la capacidad de identificar todos los servicios que estén públicos, indicando los puertos y los servicios que poseen. Para profundizar su uso se recomienda leer el tutorial que Shodan pone a disposición de los usuarios registrados: https://help.shodan.io/the-basics/search-query-fundamentals

Hoja de trucos para búsquedas: https://resources.bishopfox.com/files/tools/googlediggity/dictionaries/Shodan%20Queries.txt

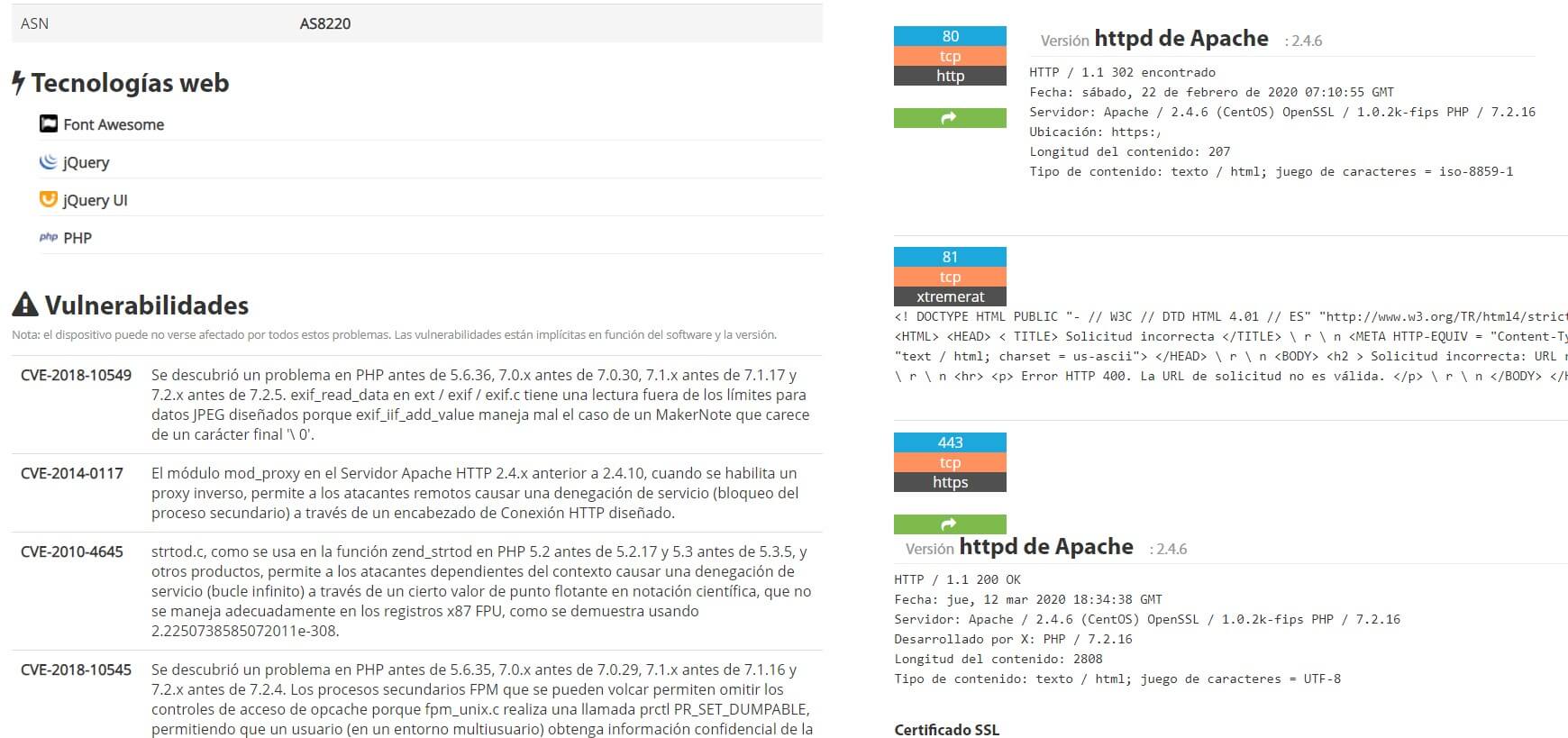

Este motor de búsqueda adicional a la información indicada nos enumera las vulnerabilidades por cada componente identificado en caso de que las posea.

Vemos como es capaz de indicarnos todas las vulnerabilidades, servicios y puertos abiertos que posee, por lo que esta web será la que usemos cada vez que encontremos algún subdomio y queramos identificar si posee o no vulnerabilidades.

Las siguientes web nos ayudarán a perfilar la información y profundizar las búsquedas con la finalidad de tener identificada toda la infraestructura pública de la empresa. Esto es indispensable ya que muchas veces olvidamos dar de baja algún servicio o actualizar algún servidor en nuestra empresa y se encuentra expuesto a internet. Si lo detectamos oportunamente, podemos darlo de baja o actualizarlo dependiendo del caso, para aumentar la protección a la empresa durante estos días en los que se intensifican los ciberataques.

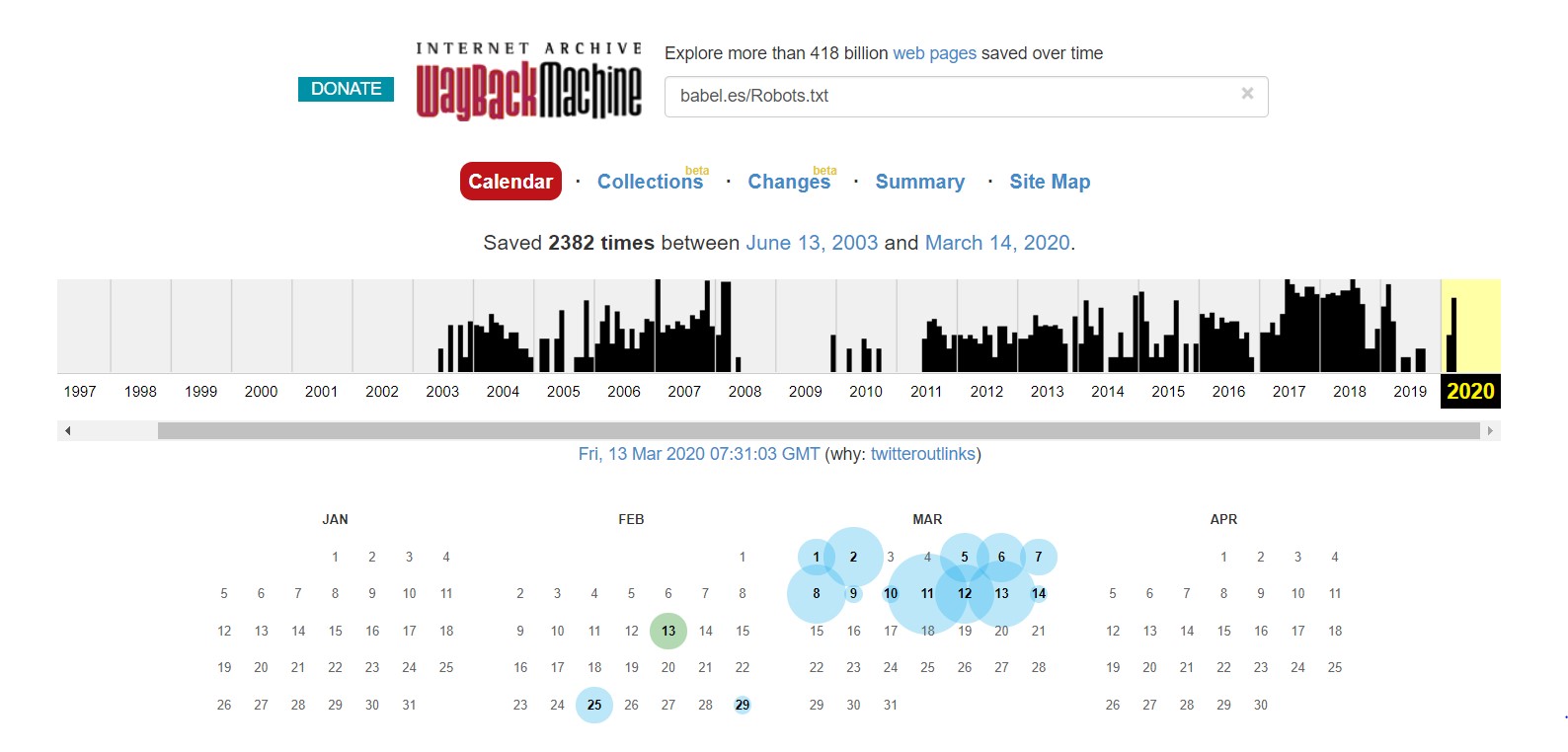

Archive.org

Es un servicio y una base de datos que contiene copias de una gran cantidad de páginas o sitios de internet. Si por alguna razón algún sitio no está disponible momentáneamente o ha sido borrado del servidor de origen, es posible consultar una réplica vía "Wayback machine". Como consecuencia de este proyecto, también se puede consultar la historia o modificaciones de las páginas a través del tiempo.

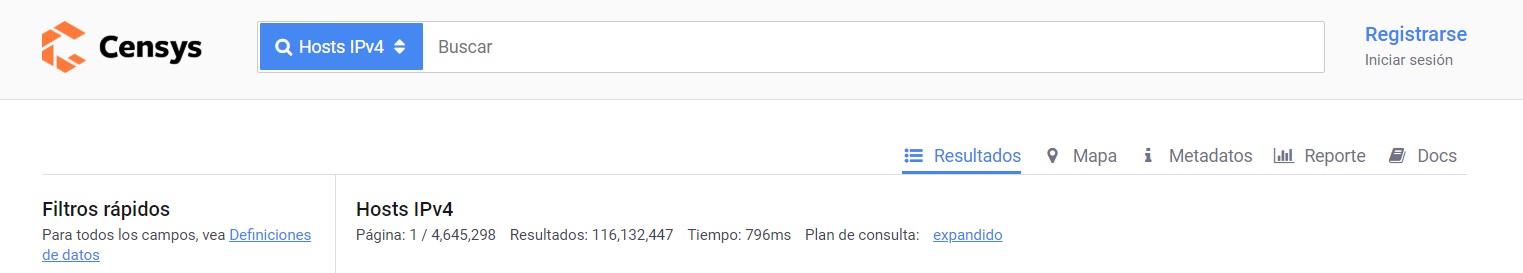

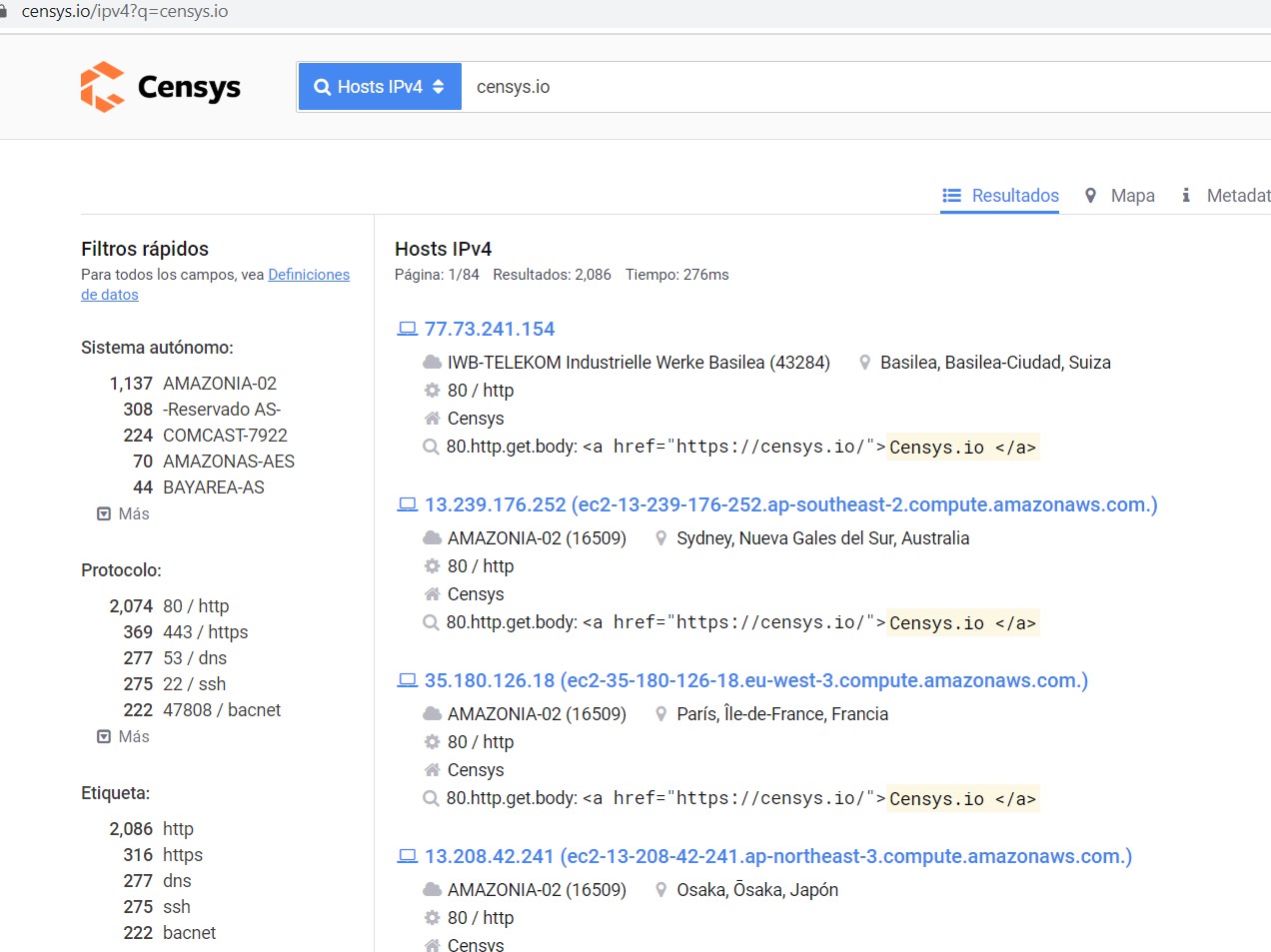

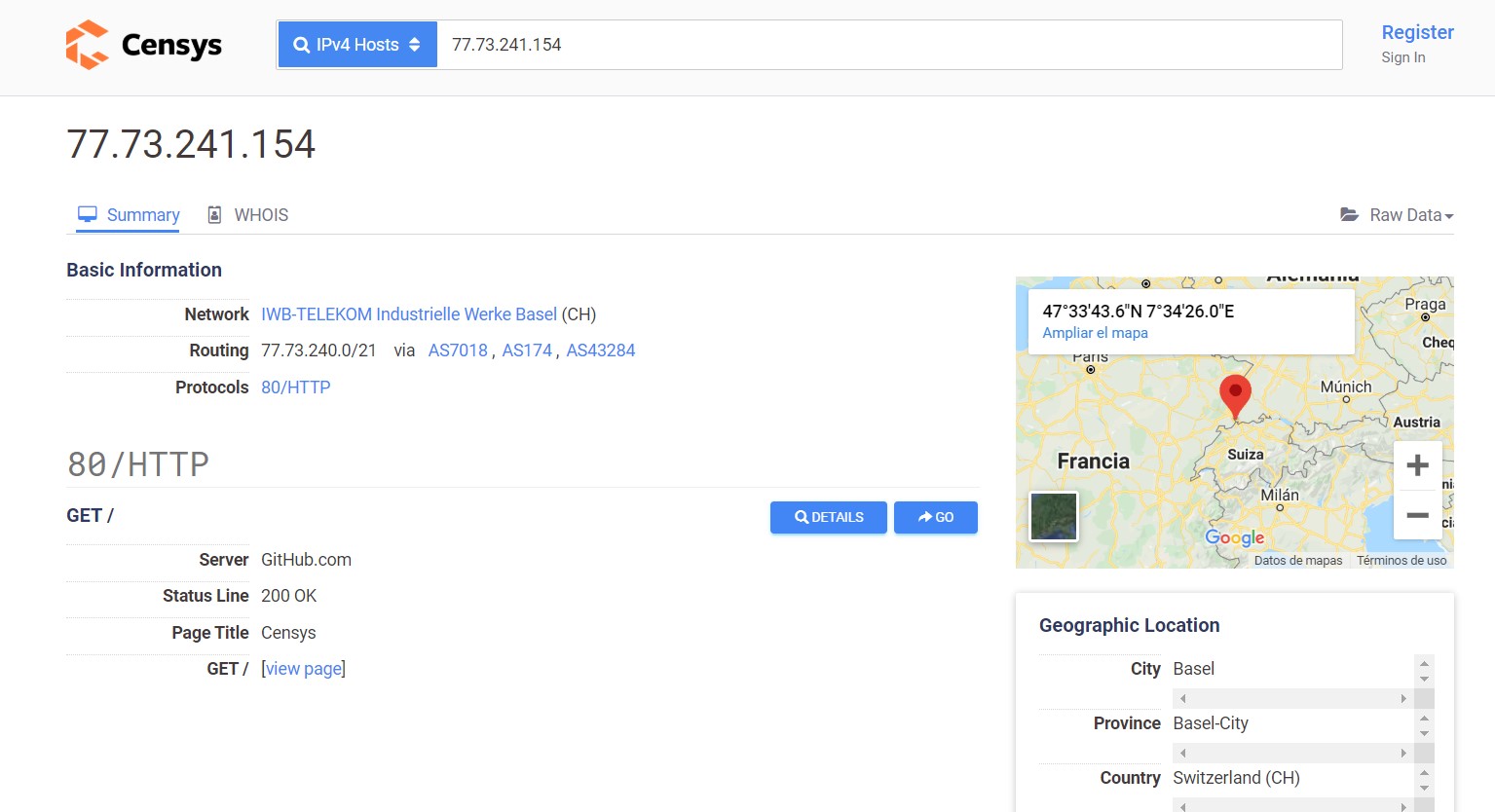

Censys

Es un motor de búsqueda bastante similar al Shodan. Censys permite a los investigadores encontrar hosts específicos y crear informes agregados sobre cómo se configuran e implementan los dispositivos, sitios web y certificados. Mantiene una base de datos completa de cada dispositivo expuesto en internet. Representa un instrumento privilegiado para los piratas informáticos que tienen que buscar un objetivo específico y necesitan recopilar información sobre su configuración. Al mismo tiempo, nosotros como expertos en seguridad podemos localizar fácilmente dispositivos desprotegidos expuestos a través de internet.

Censys se desarrolló como parte de un proyecto de código abierto que apunta a mantener una "base de datos completa de todo en internet", con la intención de ayudarnos a los expertos en seguridad a evaluar la seguridad de los productos y servicios expuestos en internet.

Censys usa ZMap, un escáner de red que analiza 4 mil millones de direcciones IP y recopila información diariamente, y ZGrab, como un escáner de capa de aplicación, dándole potencia y fiabilidad al servicio.

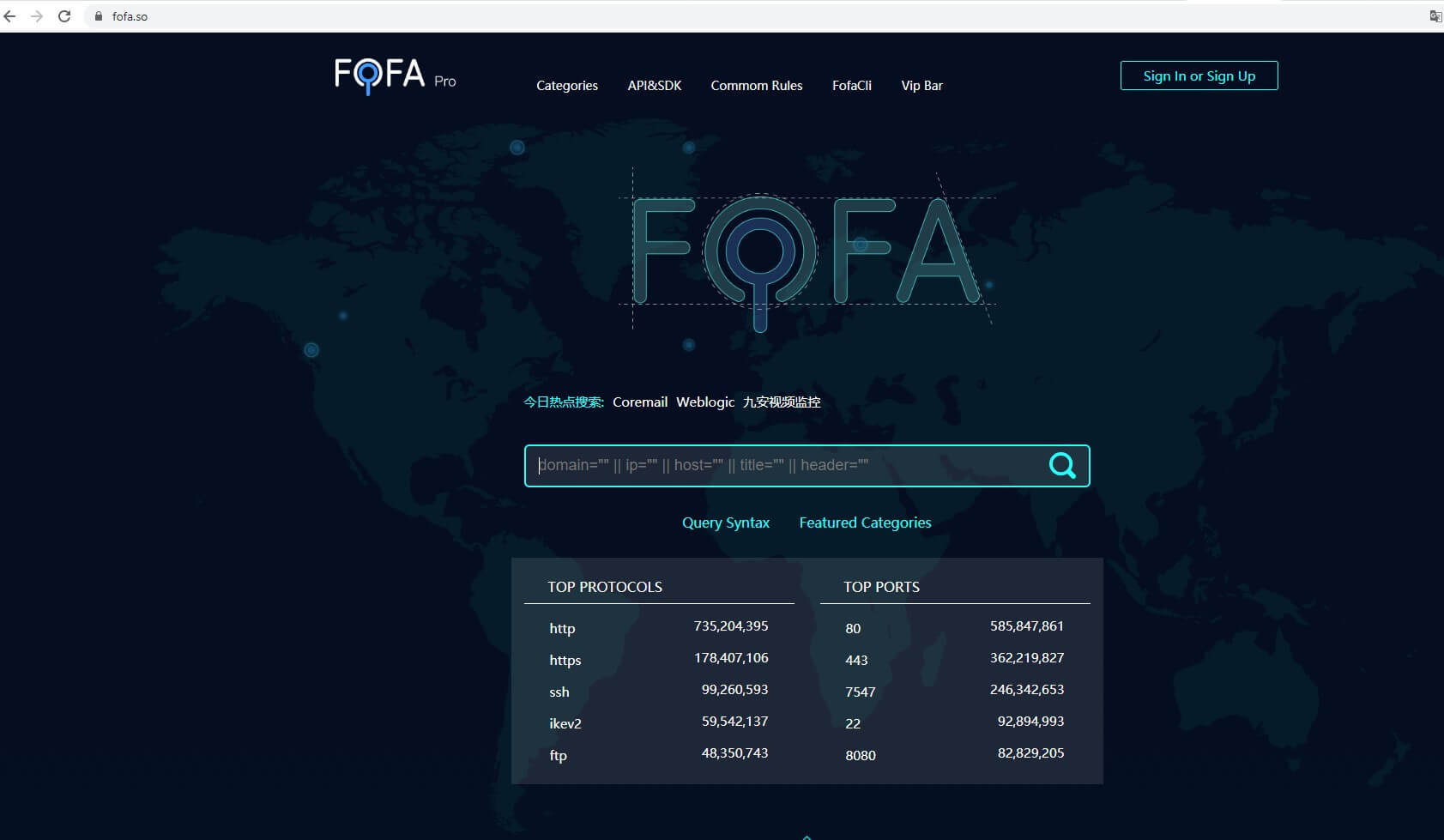

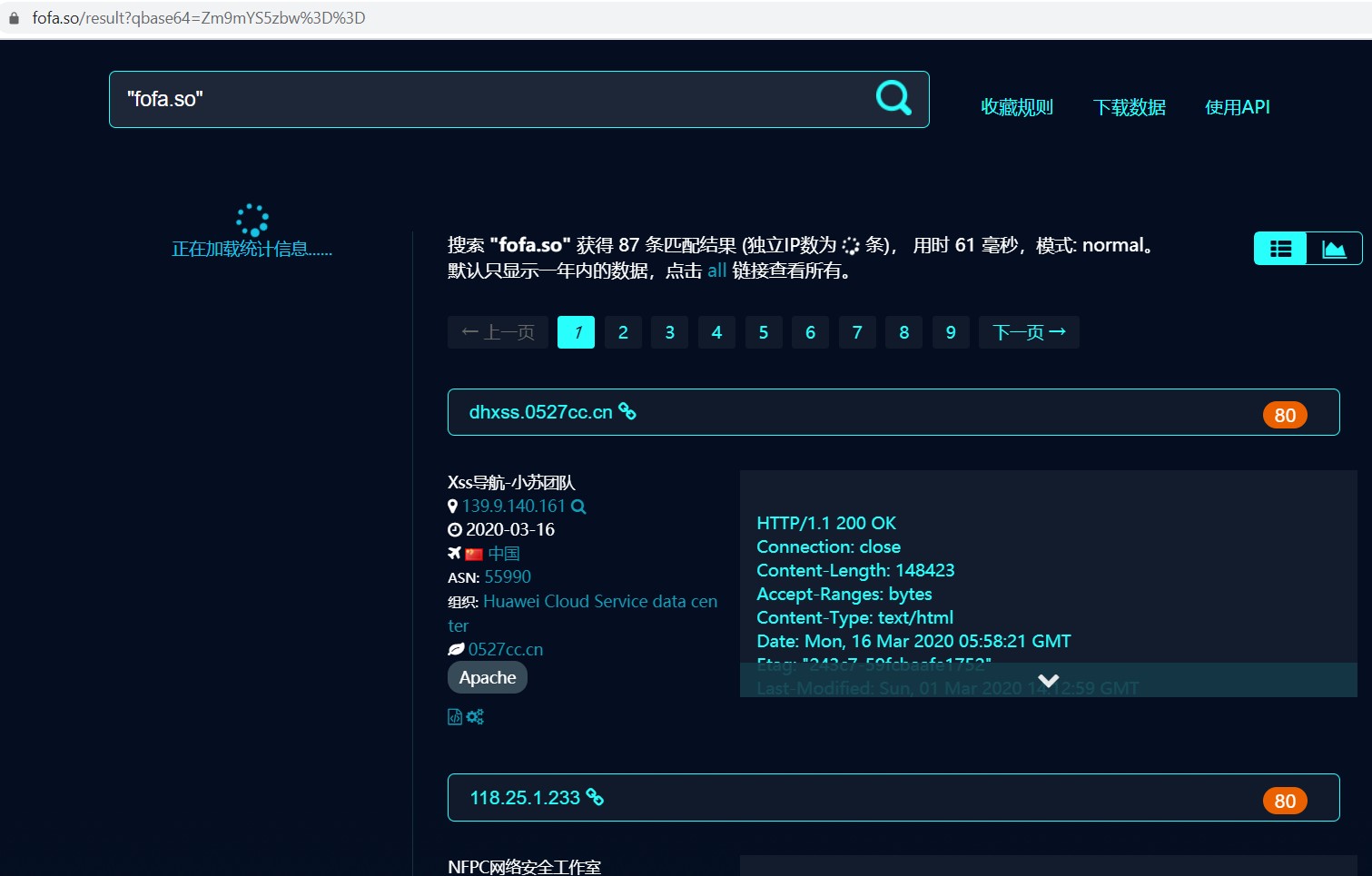

Fofa

Es un motor de búsqueda de activos del ciberespacio lanzado por White Hat. Puede ayudar a los usuarios a igualar rápidamente los activos de la red y acelerar el trabajo posterior. Por ejemplo, análisis del rango de impacto de vulnerabilidad, estadísticas de distribución de aplicaciones, estadísticas de clasificación de popularidad de aplicaciones, etc.

Es un buscador con la misma sencillez de uso de los anteriores, capaz de identificar dónde ha sido usado el dominio o el host introducido, indicando dónde se ha hecho mención del mismo, dando un rango amplio para poder ubicar brechas de seguridad que pueda tener el activo en cuestión.

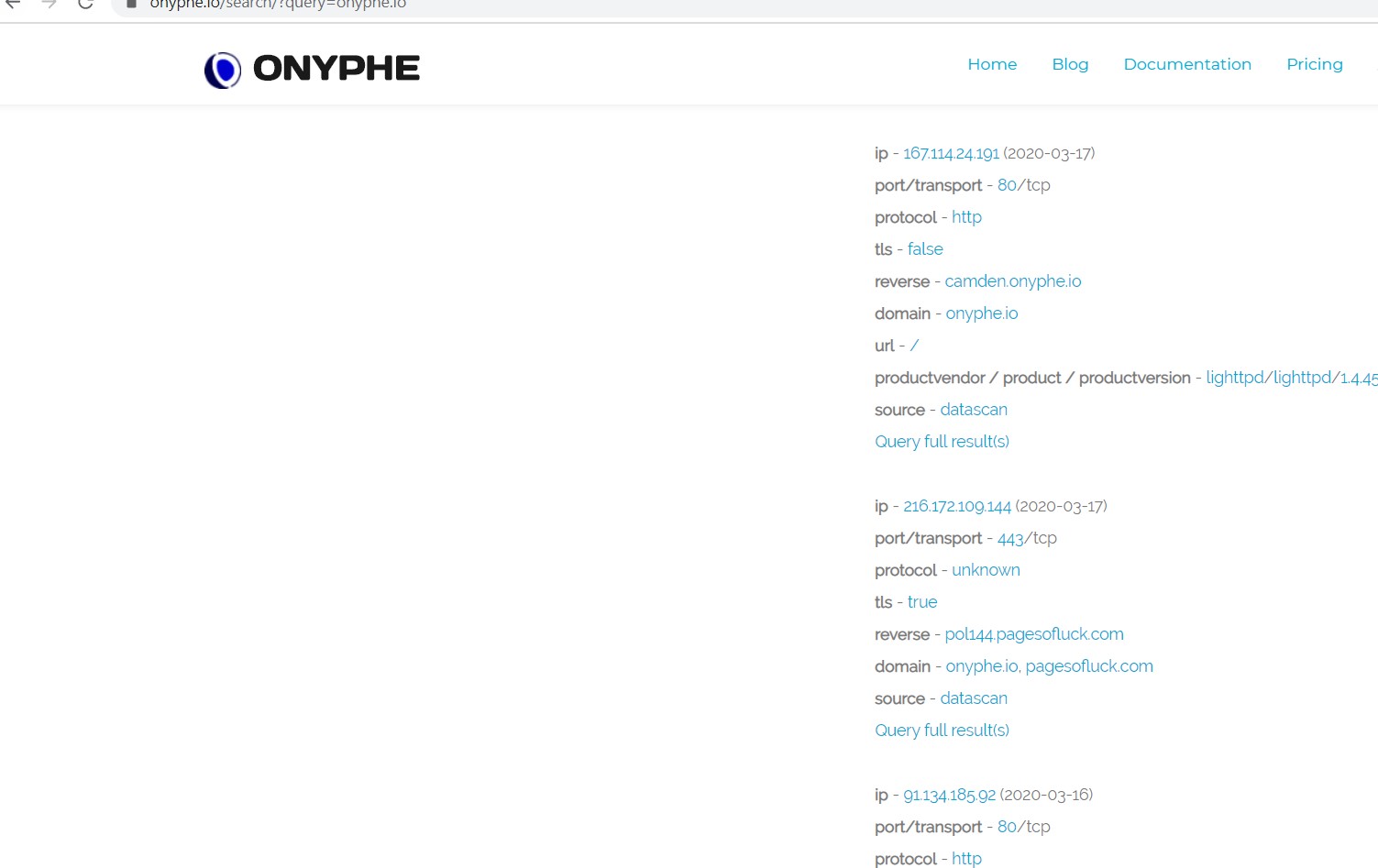

ONYPHE

Es un motor de búsqueda de datos de inteligencia de código abierto y amenazas cibernéticas recopilados rastreando varias fuentes disponibles en Internet. ONYPHE correlaciona esta información con los datos recopilados mediante la exploración activa de Internet para dispositivos conectados. Luego normaliza la información y la pone a disposición.

El servicio es bastante intuitivo, os recomiendo registrarse ya que, estando registrado, proporciona búsquedas más profundas.

La información obtenida con este servicio es una recopilación de todas las subredes y servicios expuestos en internet asociadas al dominio que se le indique.

Se recomienda profundizar su uso desde su documentación oficial:

https://www.onyphe.io/blog/find-your-exposed-microsoft-rdp-services/

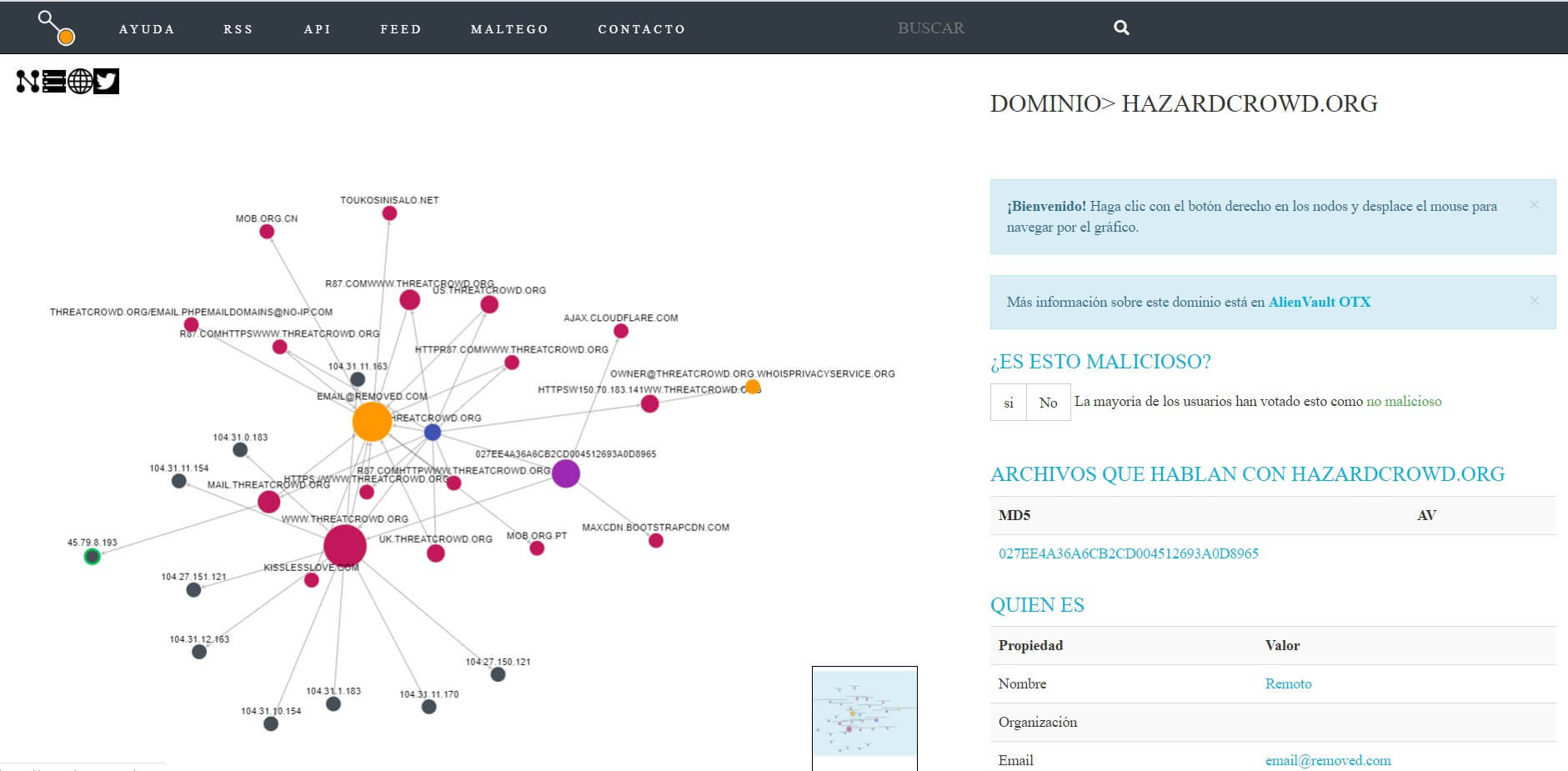

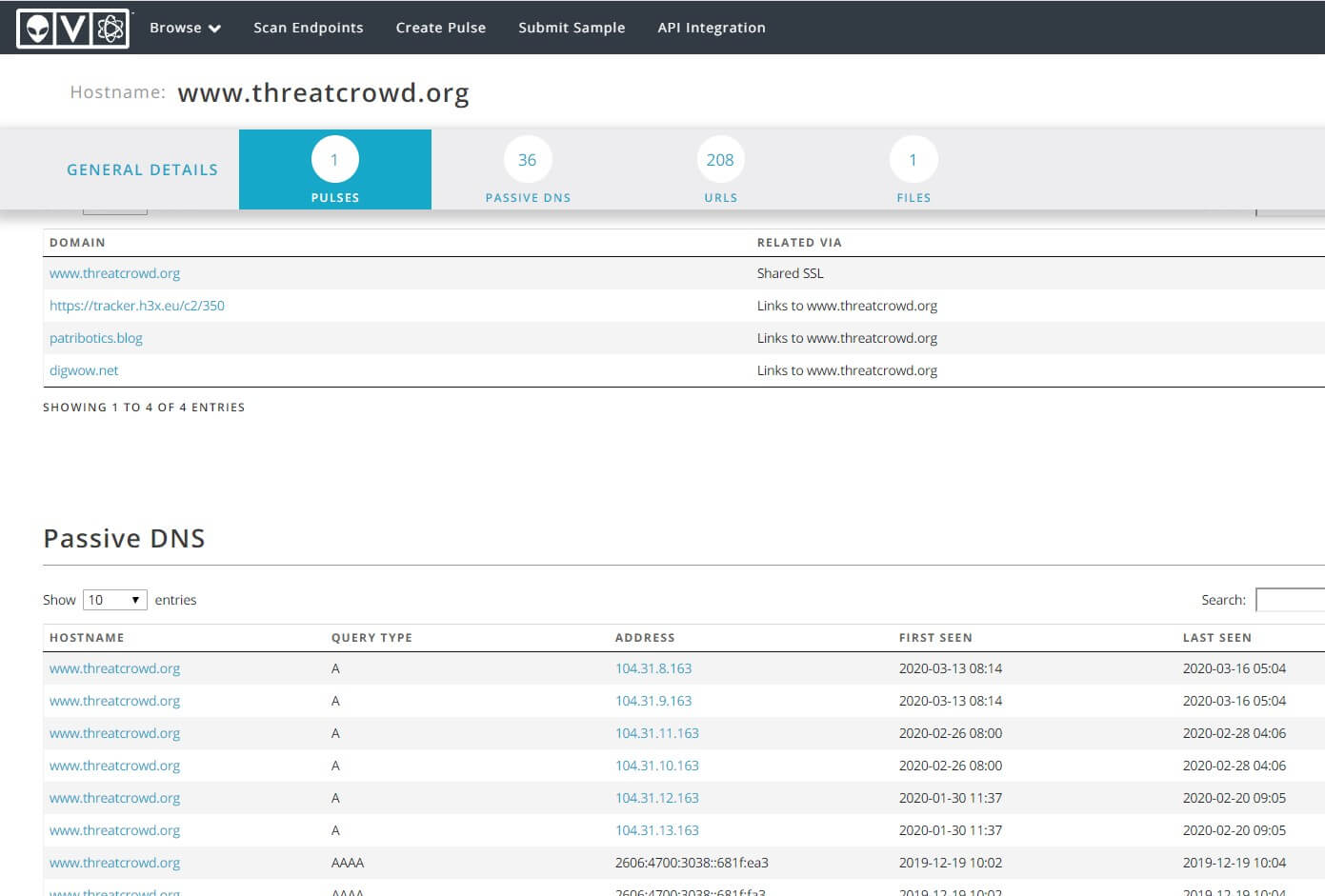

Threatcrowd

Es un motor de búsqueda de amenazas como los anteriores, este posee una versión de pago que dispone de un escáner de vulnerabilidades.

Este arroja un mapa conectando las IP del dominio.

Al seleccionar el link de subdominios, nos arroja un listado de subdominios.

Nos da información si el dominio es identificado como malicioso de fuentes externas como Virutotal, UrlVoid.

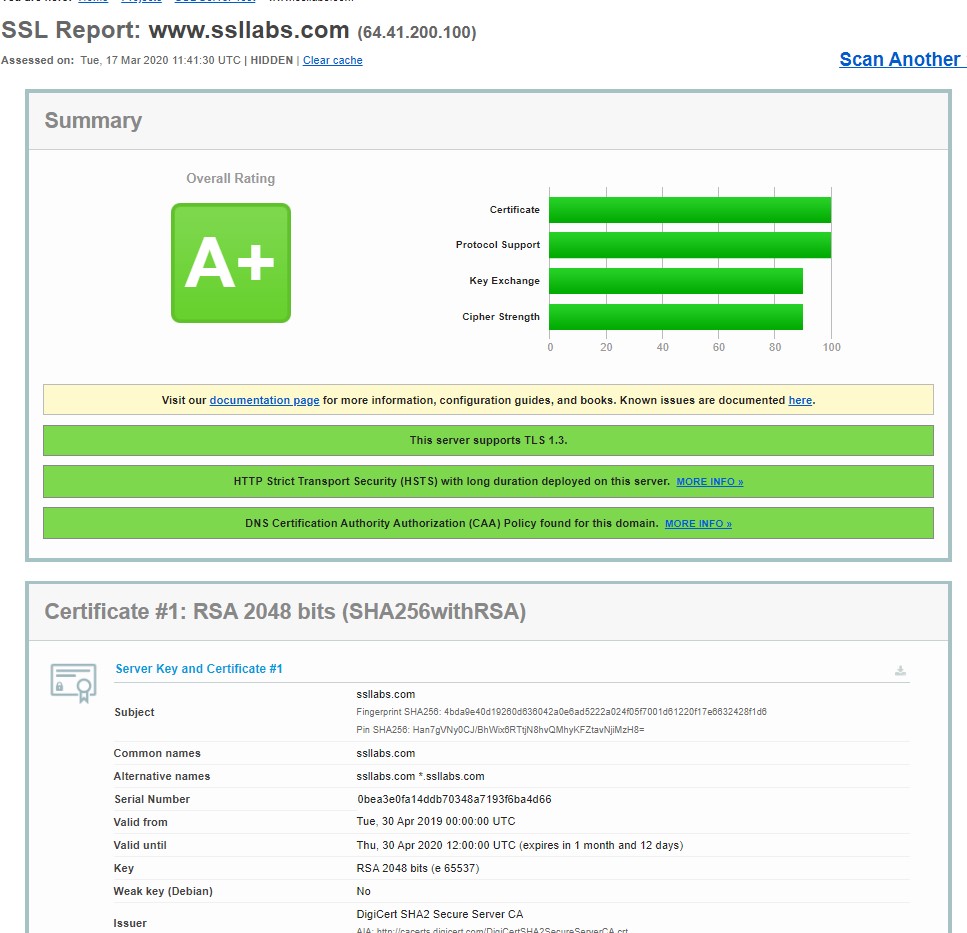

TESTSSL

Esta herramienta es de suma importancia ya que ayuda a identificar a tiempo si se posee un certificado con algoritmos débiles o si se encuentran caducados.

El resultado de la consulta dará una calificación al dominio dependiendo de su grado de riesgo, y dará un informe para poder solucionarlo cuanto antes.

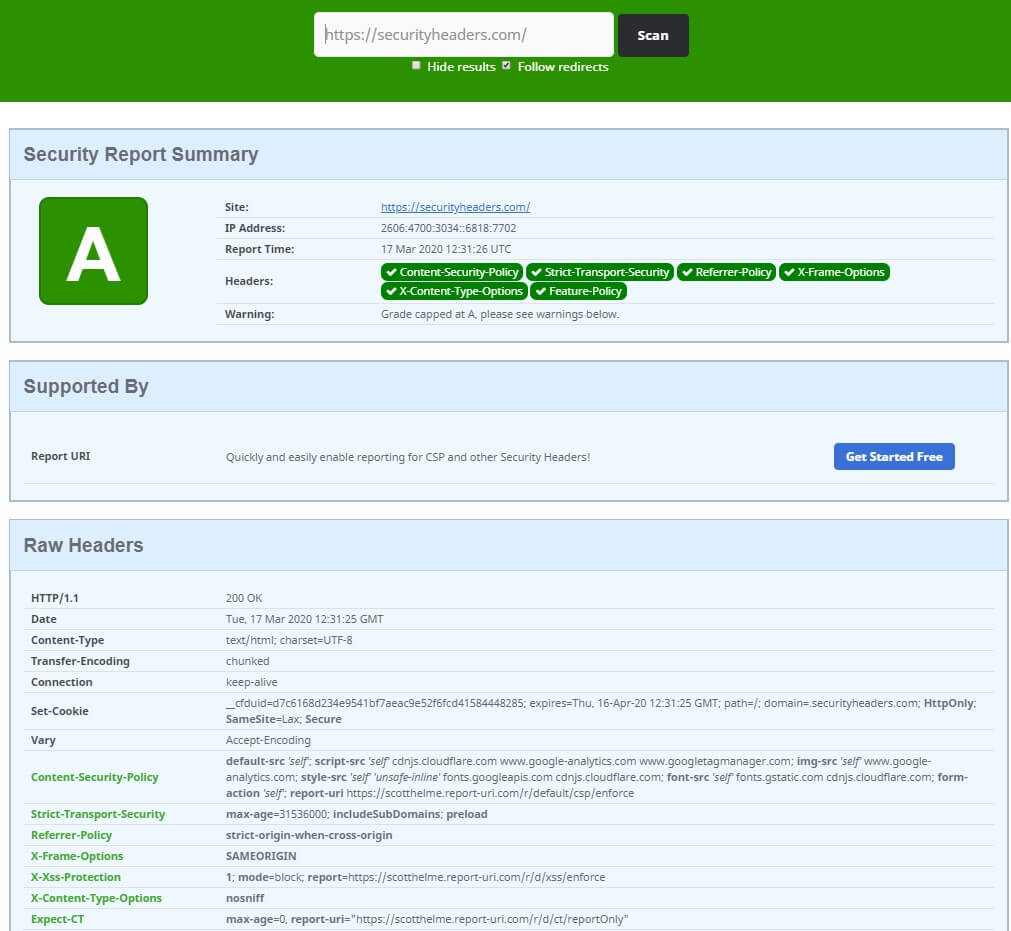

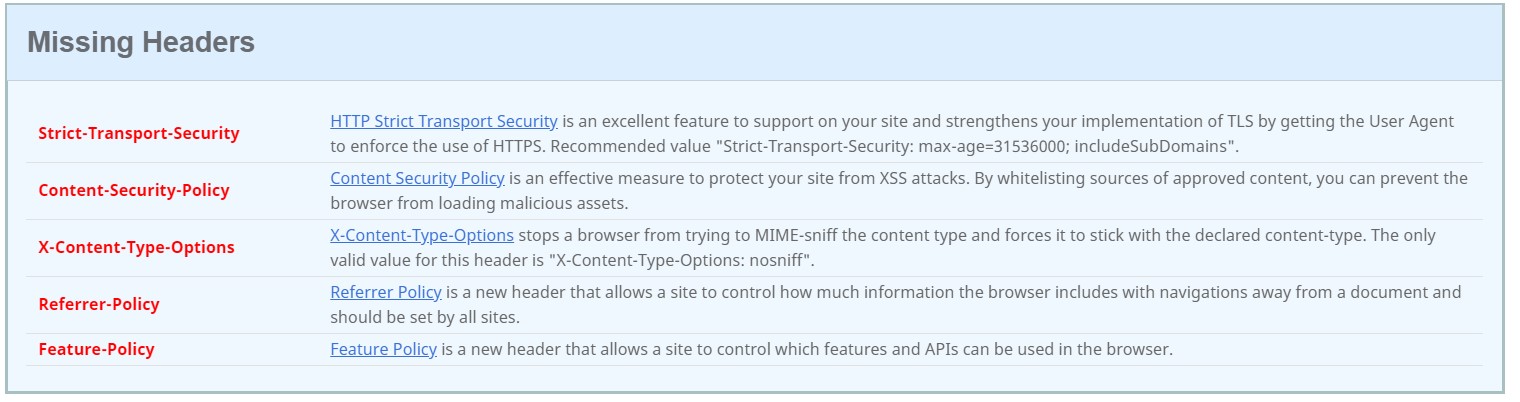

SecurityHeader

Aunque en otra entrada ya hemos hablado de esta herramienta, me parecía perfecta para este post, ya que es una aplicación bastante útil, a la hora de analizar un dominio, identificar que cabeceras de seguridad necesita para blindar el dominio, al igual que el anterior califica la web dependiendo de su riesgo.

.jpg?width=650&height=175)

A su vez indica que significa y para qué sirve cada cabecera que no ha encontrado y como se implementan para mejorar la postura de seguridad del dominio.

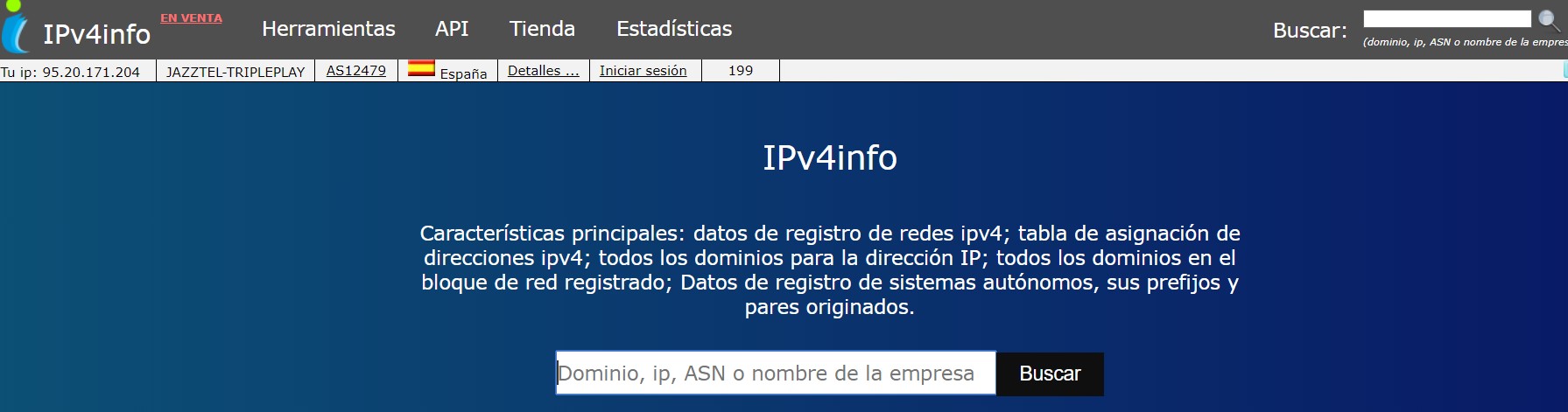

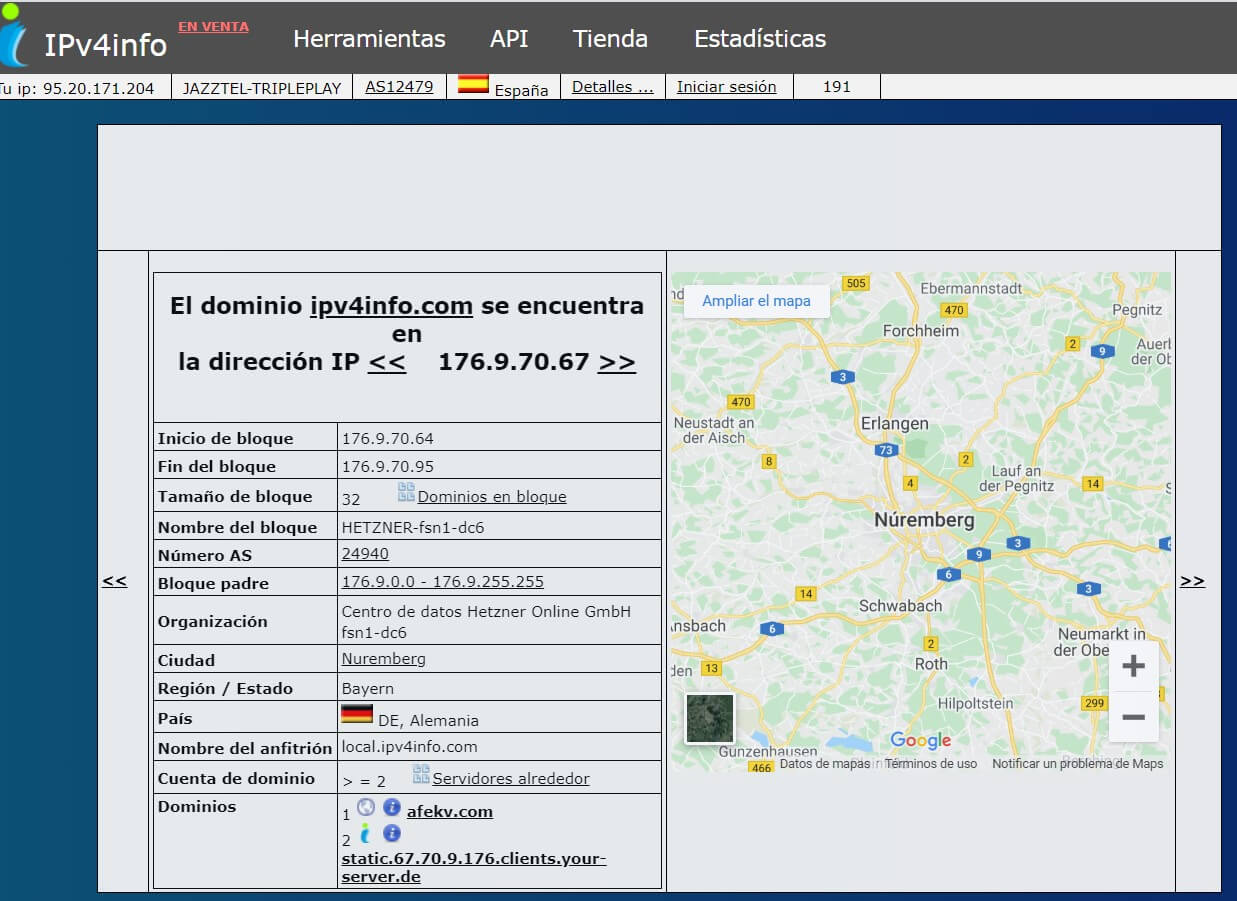

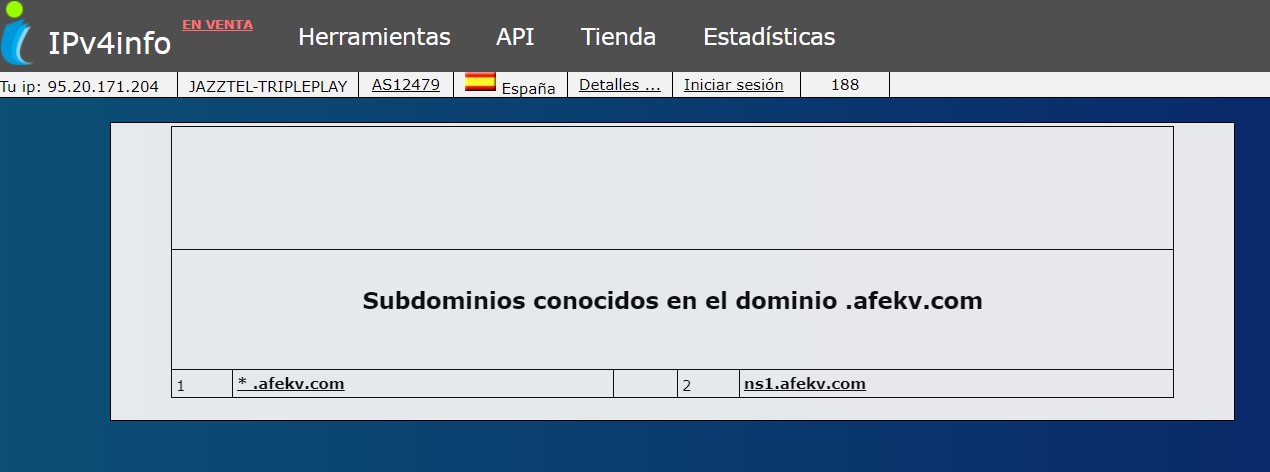

Ipv4info

Con este servicio Web podemos identificar subdominios.

Al seleccionar el dominio podemos ver la mayoría de subdominios asociados, lo que nos da una forma de identificar que subdominios fueron levantados en su día y ya están en desuso para proceder a cerrarlos, blindando más la empresa.

Es necesario y fundamental tener nuestros sistemas actualizados y evitar exponer puertos innecensarios a internet, este post se ha creado con la finalidad de poder ayudar a identificar estos sistemas desactualizados y/o con vulnerabilidades conocidas. El poder identificar qué está expuesto a internet de nuestra empresa nos ayuda a poder actuar rápido, mitigando, cerrando puertos, minimizando el riesgo estos días de contingencia, y garantizar el servicio a nuestros clientes y empleados.

Espero que os sirva de ayuda los servicios web comentados, cualquier comentario o si deseáis profundizar los análisis no dudéis en poneros en contacto con nosotros.

Responsable de Ciberseguridad y perito informático judicial en BABEL.

compartir en Linkedin

Contacto

compartir en Linkedin

Contacto

Otros artículos destacados

¡Recibido!

Gracias por rellenar el formulario. Se han enviado los datos correctamente.

.png?ext=.png)